Настройки программы

| Окно настроек программы делится на несколько закладок. Первая «Общие настройки» («General») содержит следующие настройки:

Окно настроек журналирования

ли перезаписывать события, когда файл журнала переполнен, или хранить их не менее 7 суток. |  |

Настройки автозапуска программы — Run automatically at boot-up — настраивает программу для запуска при каждой загрузке компьютера, этот флажок установлен по умолчанию.

Minimize to system tray — прятать значок свёрнутой программы в tray, если флажок отключен, свёрнутая программа управления (не путать с невидимым сервисом файрвола) видна в панели задач.

Close button minimizes, not exits interface — кнопка закрытия панели управления сворачивает запущенную панель, но не закрывает её.

Apply rules without need of interface — применять правило без потребности в интерфейсе. При добавлении правил в режиме обучения программа не будет пытаться загрузить панель управления.

Set password to protect your settings — имеет смысл на общем компьютере, где кроме администратора к нему имеют доступ и другие люди. Позволяет защитить паролем настройки файрвола.

| Вторая закладка настроек программы управляет доступом программ к сети. Все программы делятся на три группы: Blocked applications (полный запрет работы с сетью), Partially allowed applications

(самая интересная группа, в которой приложения работают согласно заданным правилам) и Trusted applications (программы, которым открыт полный доступ к сети). Однажды добавленная в любой из этих списков программа отмечается контрольной суммой, и если Вы обновите любую из перечисленных здесь программ, Outpost выдаст сообщение, что «файл программы изменился, возможно — нападение вирусов». |  | ||

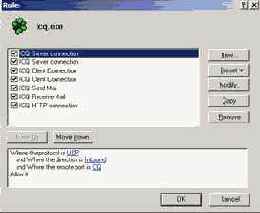

| Окно настройки правил доступа похоже на окно фильтрации сообщений в MS Outlook. Правила выполняются сверху вниз, если ни одно правило не сработало, то поведение по умолчанию определяется текущим режимом программы (первая кнопка в панели инструментов или значок программы с system tray): зелёная галочка — разрешать всё, что явно не запрещено, синий знак вопроса — спрашивать у администратора о незнакомых программах, если явно не разрешено —запрещать, фиолетовый знак стоп — всё, что явно не разрешено, молча запрещается, красный крестик — на правила наплевать, все действия с сетью явно запрещаются.

Кнопка Preset позволяет выбрать уже готовый шаблон поведения файрвола из набора шаблонов. |  | ||

| Окно редактирования правила появляется при нажатии кнопки New

(новое правило) или Modify (изменить правило). Поле №1 «Select the Event for your rule» — выбор события, которое должно произойти, чтобы правило вступило в силу. Позволяется отбор по протоколу (TCP, UDP, IP), отбор по направлению пакета (внутрь или наружу из нашего компьютера), отбор по адресу и порту удалённого сервера, отбор по адресу и порту нашего компьютера (если у нас несколько сетевых интерфейсов, то и адреса приходящих на них подключений разные), отбор по времени суток. |  | ||

Поле №2 « Select the Action for your rule» — выбор действия, если правило сработало. Предлагаются такие варианты реакции: Allow it (разрешить) — пакет принимается, соединение открывается, создаётся запись в журнале разрешённых подключений и файрвол больше ничего не делает с ним. Deny it (запретить) — соединение отклоняется без уведомления подключающейся стороны (снаружи это выглядит как будто наш компьютер исчез из сети и не получал никаких пакетов). Reject it (отклонить) — подключающемуся ясно сообщается, что порт закрыт и наш сервер его не хочет видеть, у него моментально появляется окно сообщения, что невозможно установить соединение. Report it (сообщить куда следует) — в журнал добавляется запись о происшествии. Run application (запустить приложение) — по событию запускается указанная программа.

|

Третья закладка программы описывает общее поведение системы: Allow NetBios communication — по умолчанию запрещено. Если Ваш компьютер в локальной сети не один, и Вы готовы поделиться с соседями своими файлами, то разрешите этот флажок, и доступ к открытым папкам снова будет работать. В окне настроек (Settings…) следует разрешить список адресов и блоков адресов, которым разрешён доступ. На выбор три вида описания адресов: Domain name (требуется соединение с интернетом для разрешения имени в IP адрес), IP number (просто набранный IP адрес, можно подставлять символы *), IP range (диапазон адресов). |

|

|

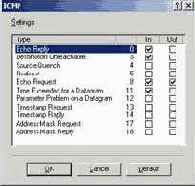

Вторая группа настроек ICMP настраивает параметры пропускания ICMP пакетов, к ним относятся также пакеты программ ping и traceroute, с помощью невидимых ICMP пакетов компьютеры в сети сообщают друг другу о недоступности хоста, запрете доступа к сервису и других событиях сети. Echo Reply — (только In) впускать, но не выпускать пакеты ping. То есть мы можем пинговать любой компьютер, нас не может пинговать никто. Destination unreachable — (только In) впускать, но не выпускать пакеты о недоступном хосте. То есть для запрещённых нами сервисов никто никогда не получит ответа о запрете, будет выглядеть, будто компьютера нет в сети. |

|

Echo Request — (и In и Out разрешены) — наш компьютер может как отсылать так и получать запросы на ping. Впрочем текущая настройка не позволяет выходить пакетам echo reply, так что пинговать нас всё равно никто не сможет.

Time exceeded for a Datagram — (только In) наш компьютер может получать пакеты, уведомляющие о слишком долгом поиске хоста (знакомо ли Вам сообщение «Превышен интервал ожидания для …» при команде ping?)

Остальные ICMP пакеты для работы сети не критичны и по умолчанию в настройках запрещены.

Третья группа Answer type — вид ответа нашего компьютера на атаки и попытки соединения. Stealth — молча «терять» пакет и делать вид что никто никуда не подключался. Normal — соединение тут же закрывается, подключающийся получает ICMP пакет «порт закрыт» и сразу чувствует что его не ждут.

|

Четвёртая группа Global Application and System Rules — общие правила (уже знакомые нам по правилам для приложений), которые применяются ко всем программам. Allow Outgoing DNS — разрешить исходящие запросы к службе DNS. Allow Outgoing DHCP — разрешить исходящие запросы динамической конфигурации сети (для соединений dialup и VPN). Allow Inbound Identfication — запретить входящие соединения к службе аутентификации. Да и зачем оно нам? Broadcast/Multicast — запретить многоадресные широковещательные пакеты. Эта настройка автоматически должна включиться, если мы разрешим NetBios. |

|

Deny unknown protocols — все остальные незнакомые протоколы явно запретить.

|

Четвёртая закладка Policy — определяет общую политику поведения программы. Allow most — всё что явно не запрещено, разрешается. Rules Wizard — незнакомые программы вызывают окно «совещания» с администратором, он и выбирает что дальше с ними делать. По выбору программа попадает либо в список запрещённых, либо в список разрешённых программ, либо для неё создаётся набор правил. Block most — блокируется весь трафик, явно не запрещённый правилами. Stop all mode — блокируется весь трафик. Disable mode — файрвол отключен. |

|

позволяет перечислить адреса и блоки адресов для компьютеров, с которыми никогда не следует прерывать связь.

|

Последняя закладка настроек описывает подключенные модули. Если Вы находитесь в локальной сети под защитой внешнего файрвола, то достаточно оставить два показанных модуля, а остальные убрать. Иначе может понадобиться добавить и настроить модуль «определения атак». |

|